Wayland onder Ubuntu 21.04

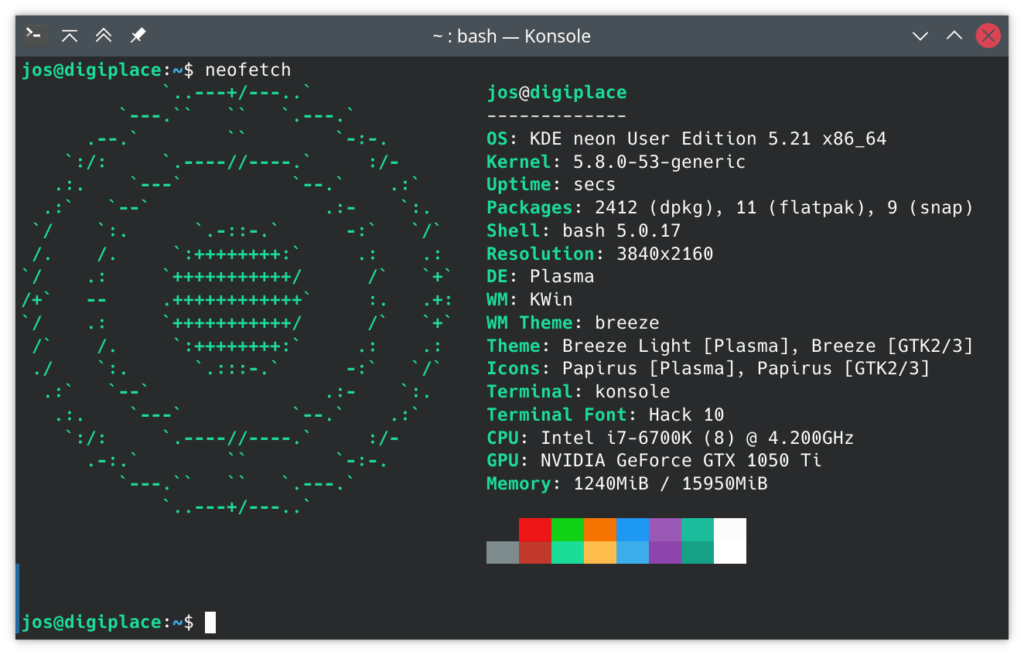

Ubuntu? Ja…Ubuntu. Natuurlijk, ik heb het afgelopen jaar met veel plezier gewerkt onder KDE NEON. Oftewel, de nieuwste KDE PLASMA op een basis van Ubuntu 20.04 LTS. Waarom dan nu weer iets schrijven over Ubuntu?

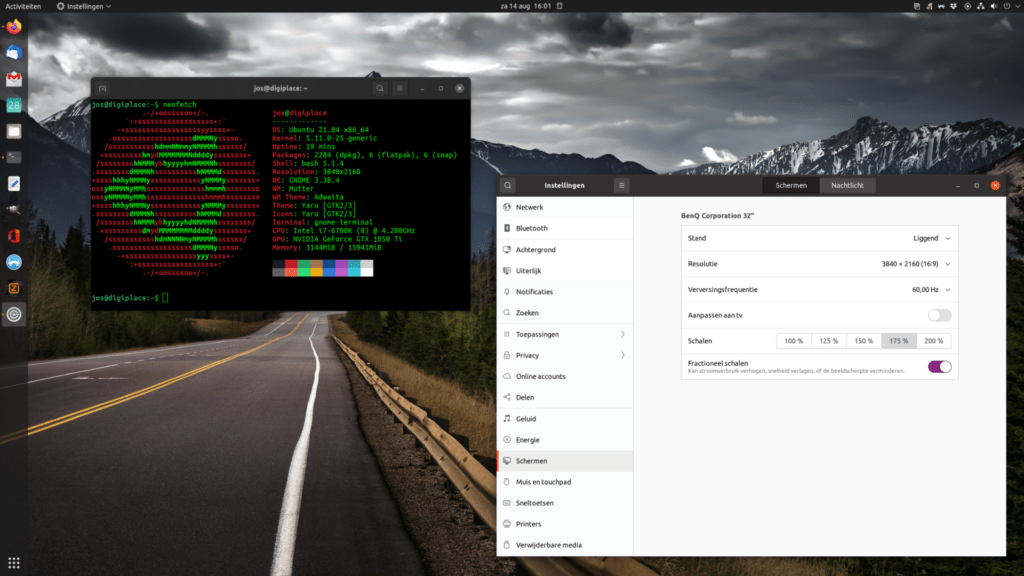

FRACTIONAL SCALING

Daarvoor moet ik terug naar de oorzaak om over te stappen van Ubuntu (GNOME) naar KDE NEON (PLASMA). Dat had vooral te maken met problemen die ik ondervond met het zgn. fractional scaling. Schalen naar 200% ging prima, maar schalen naar bijv. 150% of 175% gaf vervelende problemen. Ten eerste een hoger CPU gebruik. En een slechtere grafische perfomance en het vreemde probleem dat de schermresolutie lineair mee veranderde met het percentage van de schaling. Een standaard 4 K scherm werd dan bij 150% dus 5760×3240 pixels. Onzin natuurlijk en het leverde bij een screenshot vreselijk grote bestanden op. Een PLASMA desktop doet dat gewoon heel veel beter. En als je dan aan het spelen bent met nieuw speelgoed is het een heerlijke ontdekkingstocht die mij ook best veel heeft gebracht.

WAYLAND

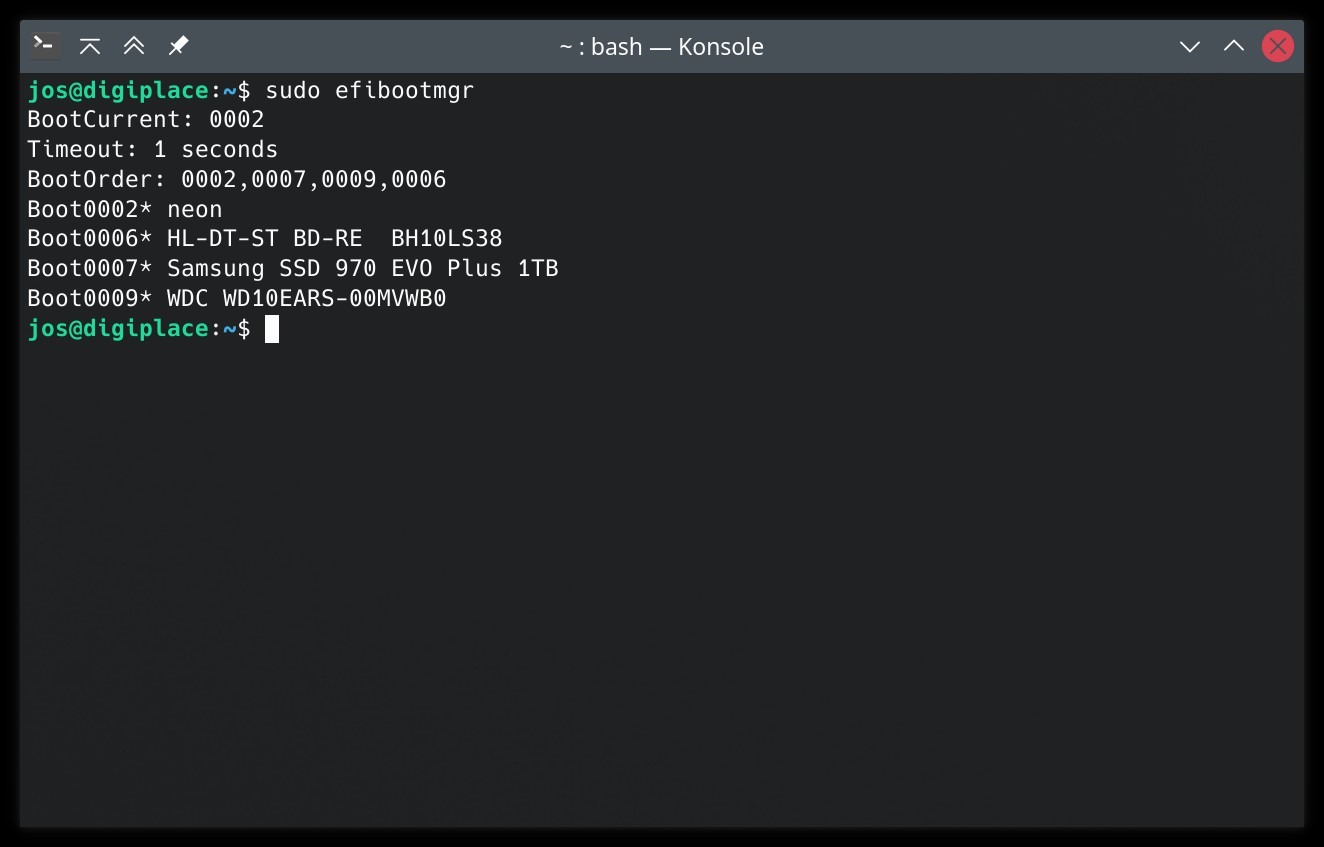

Maar Ubuntu 21.04 komt nu standaar met de Wayland ipv X11. En straks komt Ubuntu 21.10 ook standaard met Wayland als je gebruik maakt van een officiele nvidia driver. Op dit moment moet je met Nouveau werken.

Wayland is in theorie een veel betere oplossing dan het oeroude X11 concept. Het gemis (voor dit moment) aan de NVIDIA driver is niet echt een issue, want gamen is niet aan mij besteed. Alle andere toepassingen doen het prima in de combinatie met Wayland en de open source Nouveau driver. Er zijn wel een aantal problemen. Zo krijg je met 125, 150 of 175% schaling in sommige applicaties wat last van blurry fonts. Het moet gezegd worden dat (KDE) PLASMA dat echt heel veel beter doet. Dat geldt o.a. voor Google Chrome. Maar dat is een prima reden om Firefox te gebruiken, want daarin werkt het wel prima. En sommige voorzieningen (maken van screencasts, of een programma als Shutter werken (nog) niet onder Wayland. Als je daar mee kan leven is het gebruik van Wayland zeker een optie om te overwegen.

Ubuntu of KDE NEON?

Ik heb ervoor gekozen om Ubuntu eens onder Wayland te proberen. En in de aanloop naar Ubuntu 21.10 ben ik extra nieuwsgierig naar toekomstige ontwikkelingen. KDE NEON blijft echter voorlopig mijn default desktop OS.